Cómo proteger tu base de datos de accesos no autorizados

Cómo proteger tu base de datos de accesos no autorizados

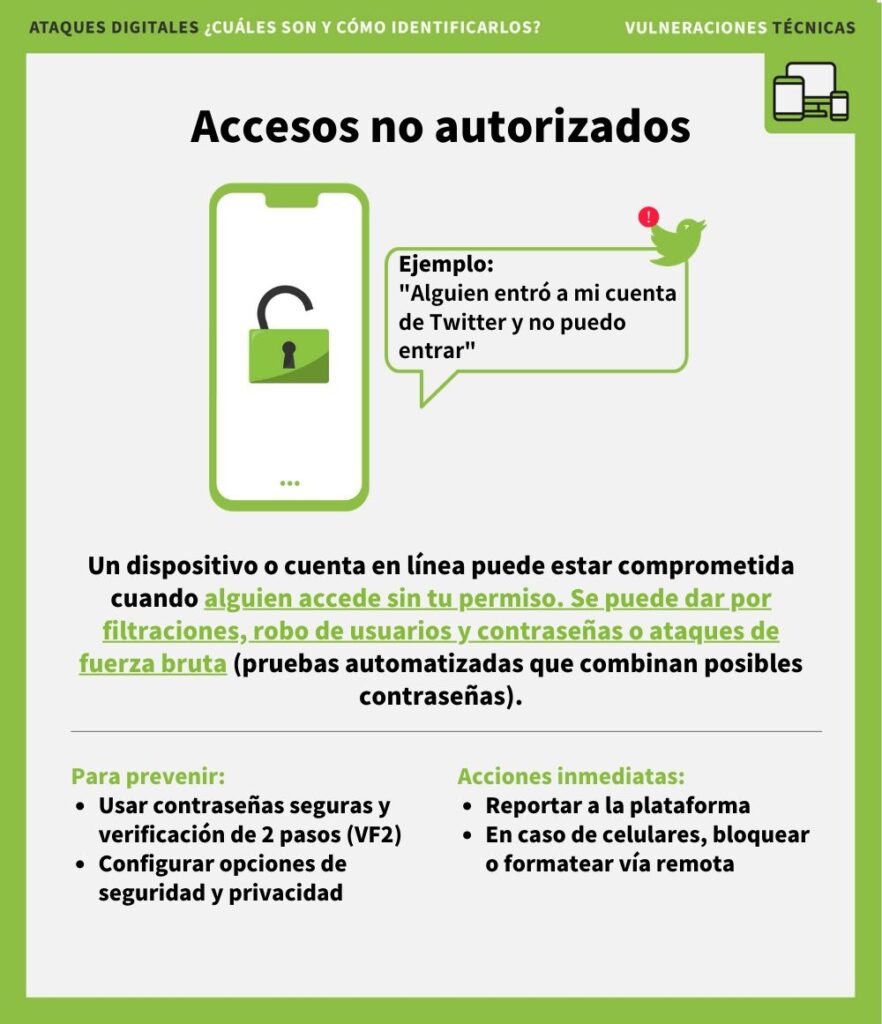

En un mundo cada vez más digital, las bases de datos se han convertido en el corazón de cualquier aplicación o sistema. Desde datos personales hasta información financiera, todo se almacena en estos repositorios que, lamentablemente, son un blanco constante para hackers y accesos no autorizados. Proteger tu base de datos no es solo una cuestión de seguridad, sino también de confianza con tus usuarios y clientes. En este artículo, exploraremos estrategias prácticas y efectivas para blindar tus bases de datos contra amenazas cibernéticas, desde configuraciones básicas hasta técnicas avanzadas de programación. Si eres desarrollador, administrador de sistemas o simplemente alguien interesado en la seguridad informática, aquí encontrarás herramientas y consejos útiles para mantener tus datos a salvo de intrusos. ¡Acompáñanos en este recorrido por la seguridad de bases de datos!

Fundamentos de seguridad en bases de datos

Antes de implementar medidas complejas, es crucial entender los fundamentos de la seguridad en bases de datos. Esto implica conocer los puntos vulnerables más comunes, como contraseñas débiles o configuraciones predeterminadas, y establecer una base sólida para proteger la información. En esta sección, abordaremos los conceptos esenciales que todo programador debe dominar para evitar accesos no autorizados y garantizar la integridad de los datos.

Importancia de contraseñas seguras

Uno de los errores más frecuentes en la gestión de bases de datos es el uso de contraseñas débiles o predecibles. Utilizar combinaciones como "admin123" o dejar las contraseñas por defecto es una invitación a los atacantes. Para evitarlo, asegúrate de crear contraseñas complejas que combinen letras mayúsculas, minúsculas, números y caracteres especiales. Además, considera implementar políticas de cambio periódico y utiliza gestores de contraseñas para mantenerlas seguras. Este simple hábito puede ser la primera línea de defensa contra accesos no autorizados a tu base de datos.

Limitar los permisos de usuario

Otro aspecto fundamental es restringir los permisos de los usuarios que acceden a la base de datos. No todos los desarrolladores o aplicaciones necesitan acceso completo a los datos. Configura roles y permisos específicos, otorgando solo las capacidades necesarias para cada tarea. Por ejemplo, un usuario que solo consulta datos no debería tener permisos para modificar o eliminar registros. Este principio de "privilegio mínimo" reduce significativamente el riesgo de accesos no autorizados o errores humanos que comprometan la seguridad.

Cómo crear una API REST que interactúe con tu base de datosTécnicas avanzadas de protección

Una vez que dominas los fundamentos, es hora de implementar técnicas más avanzadas para proteger tu base de datos. Estas estrategias, que combinan programación y configuraciones específicas, pueden marcar la diferencia frente a ataques sofisticados. En esta sección, exploraremos cómo el cifrado y la monitorización pueden ayudarte a mantener tus datos seguros en un entorno cada vez más hostil.

Cifrado de datos sensibles

El cifrado es una herramienta poderosa para proteger la información almacenada en tu base de datos. Incluso si un atacante logra acceder a los datos, no podrá leerlos sin la clave de descifrado. Implementa cifrado tanto en reposo (para los datos almacenados) como en tránsito (durante la transferencia entre el servidor y la aplicación). Herramientas como SSL/TLS para conexiones y algoritmos como AES para datos sensibles son esenciales. Como programador, asegúrate de integrar estas soluciones en tus aplicaciones para garantizar que la información, como contraseñas o datos personales, permanezca ilegible para intrusos.

Monitorización y auditoría de accesos

Detectar actividades sospechosas a tiempo puede prevenir desastres. Configura sistemas de monitorización para registrar quién accede a la base de datos, cuándo y qué acciones realiza. Muchas bases de datos, como MySQL o PostgreSQL, ofrecen herramientas integradas para auditorías. Además, puedes programar alertas que te notifiquen intentos de acceso fallidos o patrones inusuales. Revisar estos registros regularmente te permitirá identificar posibles brechas de seguridad antes de que se conviertan en un problema mayor, protegiendo así tu sistema de accesos no autorizados.

Buenas prácticas en programación segura

La seguridad de una base de datos no depende solo de configuraciones o herramientas, sino también de cómo escribes tu código. Un error de programación puede abrir puertas a ataques como inyecciones SQL, uno de los métodos más comunes para acceder a datos sin autorización. En esta sección, te compartiremos prácticas de codificación que todo desarrollador debería adoptar para minimizar riesgos y fortalecer la seguridad desde el nivel de la aplicación.

Cómo sincronizar bases de datos en tiempo real con FirebasePrevención de inyecciones SQL

Las inyecciones SQL ocurren cuando un atacante introduce código malicioso a través de formularios o campos de entrada. Para evitarlo, utiliza sentencias preparadas o consultas parametrizadas en lugar de concatenar directamente las entradas del usuario en tus consultas. Por ejemplo, frameworks como PDO en PHP o bibliotecas en otros lenguajes facilitan esta práctica. Validar y sanitizar todas las entradas también es crucial. Al implementar estas técnicas, reduces drásticamente el riesgo de que un atacante manipule tu base de datos y acceda a información sensible sin autorización.

Actualizaciones y parches regulares

Mantener tu software actualizado es una de las formas más efectivas de proteger tu base de datos. Tanto los sistemas de gestión de bases de datos como los frameworks de programación lanzan parches para corregir vulnerabilidades conocidas. Como programador, asegúrate de estar al tanto de estas actualizaciones y aplícalas tan pronto como estén disponibles. Ignorarlas puede dejar tu sistema expuesto a exploits que los hackers ya conocen. Además, revisa la documentación de seguridad de tus herramientas para estar al día con las mejores prácticas y evitar accesos no autorizados por fallos antiguos.

Proteger tu base de datos de accesos no autorizados es una tarea continua que requiere atención a los detalles y un enfoque proactivo. Desde establecer contraseñas seguras y limitar permisos hasta implementar cifrado y monitorización, cada paso cuenta para blindar tu información contra amenazas cibernéticas. Como programador, tus decisiones de codificación y las prácticas de seguridad que adoptes pueden ser la diferencia entre un sistema seguro y uno vulnerable. Recuerda que la seguridad no es un lujo, sino una necesidad en el entorno digital actual. Mantente informado, aplica las técnicas que hemos discutido y protege los datos de tus usuarios con responsabilidad. ¡Empieza a reforzar tu base de datos hoy!

Guía básica de comandos SQL para principiantesSi quieres conocer otros artículos parecidos a Cómo proteger tu base de datos de accesos no autorizados puedes visitar la categoría Base de Datos.

Entradas Relacionadas